Привет уважаемые читатели seoslim.ru! Вопрос безопасности сайтов был и будет оставаться одним из важнейших в жизни владельцев площадок, ведь никому не хочется потерять то над чем работаешь годами.

Как правило заражение файлов вирусами, троянами, червями и иным вредоносным кодом несет ряд проблем, куда под номером один стоит поставить потерю позиций сайта в ТОП выдаче если поисковые системы, определят сайт как не безопасный.

Про заражение сайтов вирусами и решение подобных ситуаций у меня на блоге уже неоднократно обсуждалось, рекомендую прочитать предыдущие посты:

Как проверить сайт на вирусы и защититься от вредоносного кода Iframe

В этой же статье я хочу на практике проверить парочку популярных и бесплатных онлайн сканеров для поиска вирусов, и вредоносного кода на сайте от Revisium и Yandex.

Предыстория сегодняшнего поста была следующая...

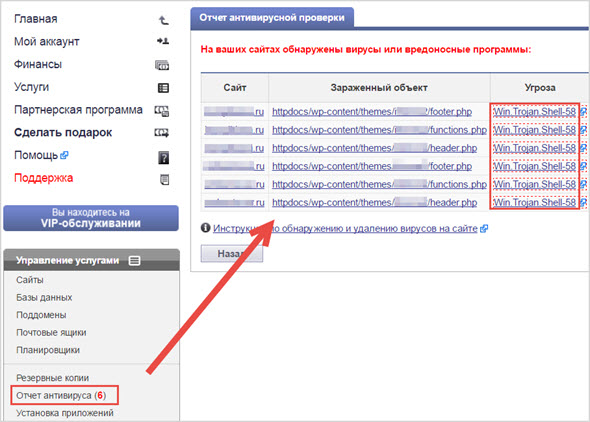

В очередной раз при посещении личного кабинета своего хостинг-провайдера Макхост я обнаружил уведомление в отчете антивируса.

Оказалось, что файлы на двух моих сайта были заражены Троянами. Ну что же для меня это не в первой, подумаешь в очередной раз придется проверить компьютер антивирусом и сменить все доступы к сайту.

После того как все манипуляции по защите выполнены надо найти вредоносный код во всех файлах площадки.

В первую очередь я воспользовался известными сервисами обнаружения вирусов на сайте: VirusTotal, Antivirus-alarm, Xseo но все они показывали что мои проекты безопасны и не содержат сомнительный код.

Тогда я вспомнил что давно хотел попробовать в действии бесплатную утилиту Manul от Яндекса, скрипт RWP Checker и сканер AI-Bolit от компании Revisium, как они справились с поставленной задачей читайте далее.

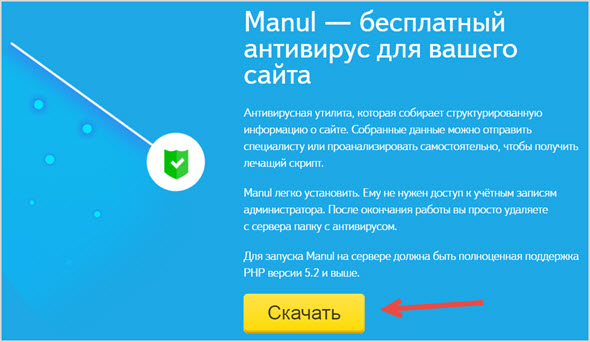

Manul — бесплатный антивирус для сайта

Так как я продуктам Яндекса больше всего доверяю то было решено начать с его разработки под названием Manul.

Это специальная утилита, которую на до скачать и установить в корень сайта, затем запустить сканирование, и она покажет какие фалы заражены, и где именно сидит сомнительный код.

Далее вы можете передать полученный отчет специалистам или с помощью Анализатора отправить опасные файлы на карантин либо их удалить.

Первым делом переходим по адресу yandex.ru/manu и скачиваем утилиту себе на компьютер.

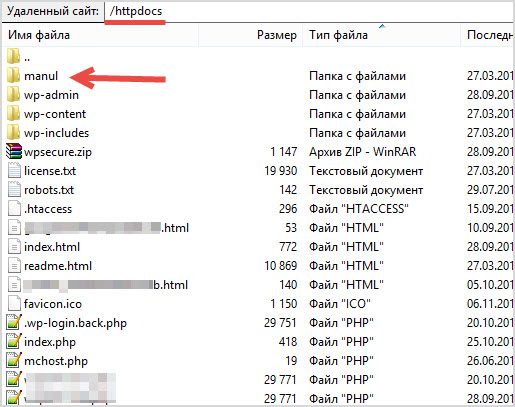

Далее загружаем Манул в корень сайта и там его распаковываем.

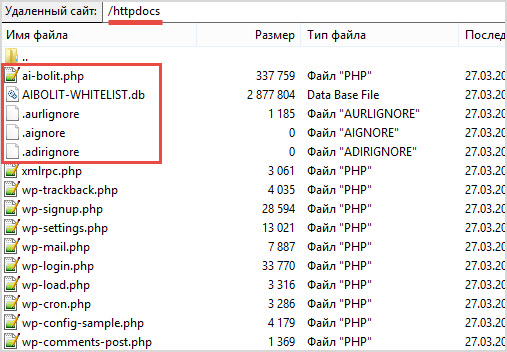

Так как у меня корневая папка в Макхосте начинается с /httpdocs поэтому закидываю антивирусник туда.

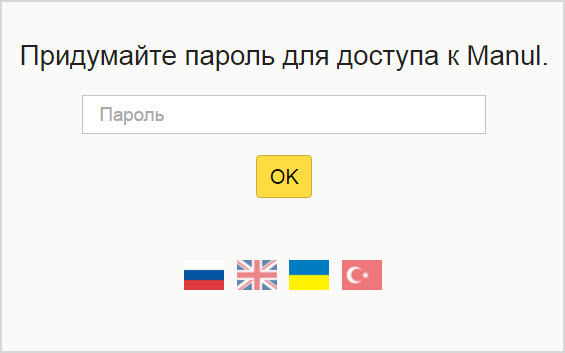

Теперь нам надо запустить закаченный на сайт антивирус от Яндекса.

Для этого в адресной строке браузера вводите ваш_сайт/manul/index.php и придумываете пароль для доступа к Manul.

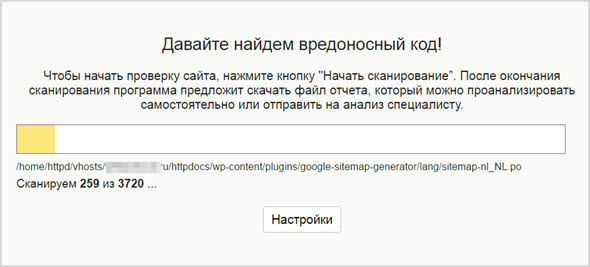

На следующем этапе жмем кнопку «Начать сканирование» и ждем пока не будут проверены все файлы сайта.

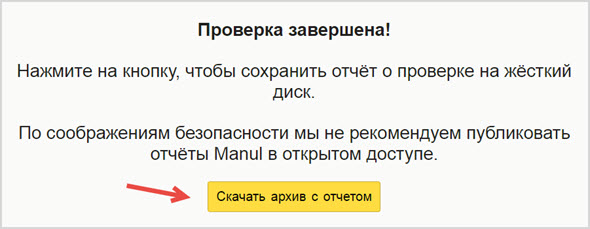

Когда проверка файлов закончится надо будет скачать отчет, который в будущем можно показать специалисту.

Ну а если специалиста нет, тогда можно проверить этот файл в Анализаторе Яндекса.

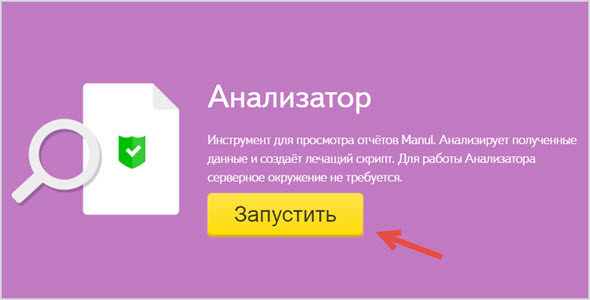

На той странице где был скачен Манул, перейдите во вкладку Анализатор и жмите «Запустить».

Затем загружаем полученный ранее файл о проверке сайта из Манула и анализируем полученные данные.

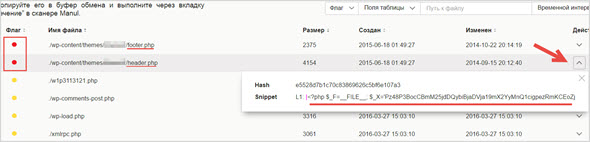

Все вредоносные файлы будут помечены красным значком, а подозрительные желтым.

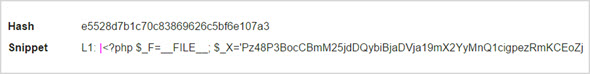

В моем примере утилита без проблем определила два вредоносных файла из трех (если сравнивать с отчетом из Макхоста), а третий посчитала только подозрительным.

Но меня больше всего интересовал сам Троян, то есть как выглядит вредоносный код, чтобы я его смог найти и удалить.

Для этого разворачиваем скрытый список напротив каждого файла и видим начало опасного кода.

Последним шагом остается только скачать файл и вручную удалить опасный участок кода.

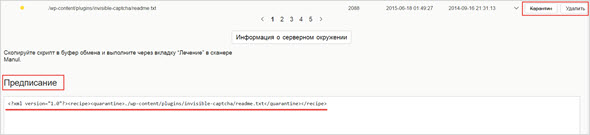

Также Анализатор по средствам Манула позволяет отправить зараженный файл в карантин или его напрочь удалить.

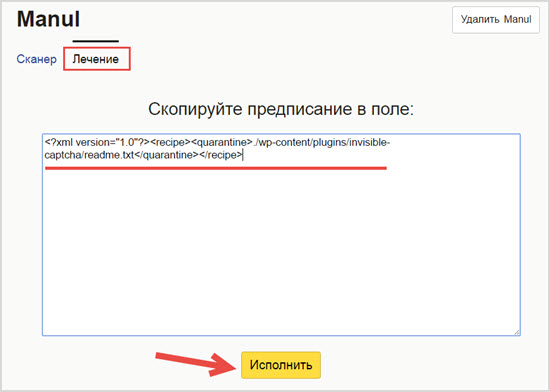

Для этого нажмите на требуемое действие «Карантин» или «Удалить», в окне «Предписание» скопируйте полученную команду и выполните ее в Мануле в разделе «Лечение».

После завершения всех процедур по лечению сайта от вирусов можно удалить папку Manul с хостинга сайта.

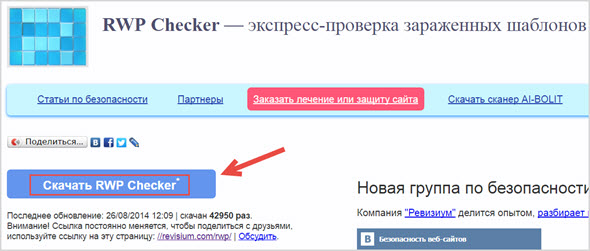

RWP Checker — скрипт проверки зараженных шаблонов сайтов

Далее я решил проверить свои зараженные сайты с помощью продуктов от компании Revisium.

Одним из распространенных является специальный скрипт для экспресс-проверки шаблонов, работа которого чем-то напоминает Manul.

Здесь тоже надо скачать файл, распаковать его в корень сайта и запустить. После анализа файлов скрипт можно удалить.

На деле все выглядит следующим образом...

Переходим на страницу revisium.com/rwp/ и скачиваем скрипт RWP Checker.

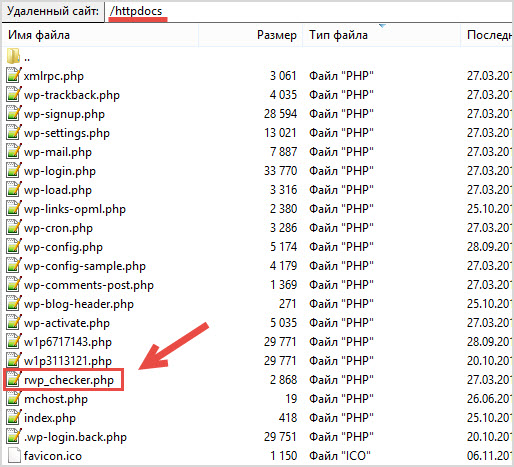

Далее распаковываем архив на компьютере, в папке будет находиться файл rwp_checker.php, который в дальнейшем надо закачать на хостинг в корневую папку сайта.

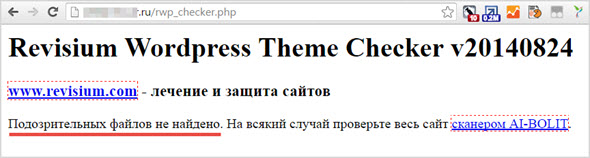

После этого в адресной строке браузера вводим ваш_сайт/rwp_checker.php и запускаем скрипт.

Увы, но никаких подозрительных файлов RWP Checker не смог найти на сайте. Похоже Трояны он не умеет определять. 🙁

После проверки не забудьте удалить скрипт с хостинга.

AI-Bolit — сканер вирусов и вредоносных скриптов

В качестве третьего сканера сайта я решил выбрать еще один продукт от Revisium под названием AI-Bolit, который как заявляют разработчики умеет:

- находить все типы вирусов и вредоносные коды;

- отыскивает уязвимости в скриптах;

- проверяет любые CMS;

- работает с любой ОС (Windows, Unix, Mac).

Но это пока что на словах, теперь давайте посмотрим, как этот сканер покажет себя на деле.

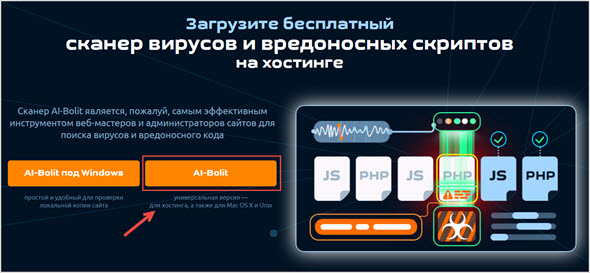

Для этого переходим на страницу revisium.com/ai/ и скачиваем AI-Bolit для хостинга.

Теперь самое главное, данный сканер может удаленно делать как экспресс-проверку, так и полную проверку сайта.

Во втором случае отчет будет максимально подробный и велика вероятность, что найти вирусов удастся больше, однако потребуется подключиться к серверу по SSH дабы получить право выполнять команды в командной строке.

SSH — простыми словами означает защищенный сетевой протокол, с его помощью можно управлять сервером.

Так как для многих SSH это темный лес и не всем хостинг-провайдер его предоставляет, поэтому я покажу на своем примере как сделать экспресс-проверку сайта.

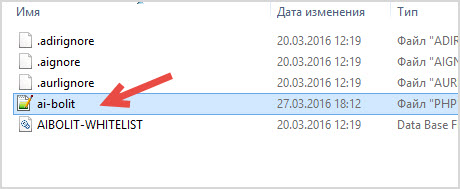

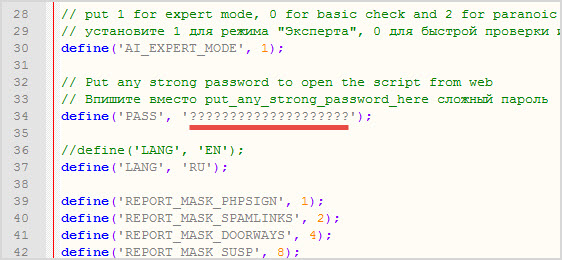

Распаковываем скаченный ранее архив и открываем любым редактором файл ai-bolit.php, который лежит в /ai-bolit/ — конечная папка.

В этом файле предстоит отыскать строку define ('PASS'... и во вторые кавычки (вместо восклицательных знаков) вписать свой пароль.

Не забудьте сохранить изменения и после этого копируем все файлы из /ai-bolit/ в корень сайта.

После этого указываете в адресной строке любого браузера параметр ваш_сайт/ai-bolit.php?p=придуманный_пароль и ждете пока закончится сканирование сайта.

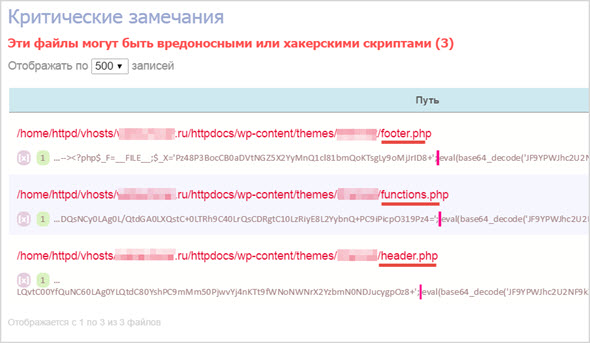

Через минуту я мог видеть следующую информацию о проверке файлов сайта.

Как видно сканер AI-Bolit даже с помощью экспресс-анализа смог без труда найти 3 зараженных файла и указать на вредоносный код.

На этом у меня все, теперь вы имеете представление о том, как найти зараженные файлы сайта и определить где именно сидит подозрительный код на примере популярных сканеров, утилит и скриптов (Manul, AI-Bolit, RWP Checker).

А вы уже протестировали бесплатные антивирусы, мне интересно ваше мнение?

А меня беспокоит спам рассылка с моего домена, проводил анализ айболитом, причем пару раз, но так ничего и не нашел((

После второй смены паролей доступа вроде бы спам перестал беспокоить.

Посмотрю со временем))

Ты какую Николай делал проверку, полную или экспресс?

Максим, а я ни разу не делала такие проверки. Как думаете, могла ли «схватить» вирус где-нибудь?

Проверите и узнаете.

Пока ещё не пользовался такими антивирусами, проверял свой блог на вирусы с помощью специальных плагинов.

Из этой статьи больше всего понравился мануал от Яндекса, всё просто и понятно![[good] [good]](https://seoslim.ru/wp-content/plugins/qipsmiles/smiles/6.png)

Жаль что он не такой эффективный как AI-Bolit.

В 2013 году, что manul, что ai-bolit были одинаково эффективны, ибо это по сути один продукт, только в манули сделали графическую оболочку. А так те же разработчики, после того как проект на Яндексе загнулся, перебрались на revisium.

Очень полезная статья. Спасибо Максим. Со всех этих сервисов, я сталкивался только с Al-Bolit. Помог и вылечил мой блог.

Подобными антивирусами ещё не приходилось пользоваться, надеюсь, что и не придётся. А откуда у тебя эти вирусняки взялись? Или может в прошлый раз что то не долечил?

Эти вирусы пробрались уже на другие сайты, там где я несколько лет не обновлял плагины и движок WordPress. Посмотрю если опять будут появляться трояны значит дело в другом.

А плагин belavir не пробовал себе ставить? Сейчас его много кто хвалит. Я себе установил. Он сканирует все файлы сайта, и если были какие то изменения, то это видно в админ панели. Довольно таки не плохо, если появится новый файл или как то файл будет изменён, то сразу можно реагировать.![[:-|] [:-|]](https://seoslim.ru/wp-content/plugins/qipsmiles/smiles/18.png)

Не я не сторонник дополнительных плагинов на блоге, лучше изредка проверять сайты сервисами AI-Bolit, Manul.

А я больше использую вот этот сервис virusdie.ru![[:-))] [:-))]](https://seoslim.ru/wp-content/plugins/qipsmiles/smiles/9.png)

![[good] [good]](https://seoslim.ru/wp-content/plugins/qipsmiles/smiles/6.png)

Спасибо, возьму на заметку. В следующий раз и его проверю.

Моя больная тема. Особенно на сайтах с движком joomla. Очень часто сталкивался с подобными вирусняками. Пользовался Айболитом. Скрипт супер. Выручал всегда. Про Яндекс не слышал.

А вот про belavir, вот что думаю.

Большинство вирусов попадают на сервер через сторонние расширения, поэтому при обновлении и установки плагинов белавир покажет, что файлы изменились, а вирус то уже залез. Или я не прав?

Роман, ты прав на все 100 процентов. Но ведь belavir реально покажет тебе какие файлы изменились и что именно было добавлено. То есть уже можно приступать к реанимационным действиям. Удаляешь, то что было добавлено, и в закреплении потом уже сканируешь антивирусом. Тут конечно уже каждый выбирает как ему лучше.![[:--_)] [:--_)]](https://seoslim.ru/wp-content/plugins/qipsmiles/smiles/16.png)

Александр, логично! Это значительно упращает процесс поиска и удаления вирусов.

Я проверяю сайт на вирусы плагином MalCare. Но меня заинтересовал AI-Bolit — сканер вирусов. Нужно попробовать его в действии.

Когда хостер одного из WP блогов прислал гневное письмо, что ресурсы жрутся, я заманался искать проблему. Отключал все плагины, обновлял через дашборд, деинсталил плагины, удалял их физически с сервера — не помогло. Психанул, стёр вообще всё в корневой, накатил свежую версию WP с дистрибутива (а не через cPanel), наваял паролей. Загрузил базу из имевшегося бэкапа у себя на компе, переименовал, сменил пароль. Вроде починилось Так-то бэкап базы и корневой директории много раз выручал. Однажды вшивый хостер, который оказался реселлером, прислал письмо, что по их сайтам распространяется какая-то зараза, но усё под контролем. Я поверил, но на всякий случай всё забэкапил к себе на комп. Через полчаса блог был взломан

Так-то бэкап базы и корневой директории много раз выручал. Однажды вшивый хостер, который оказался реселлером, прислал письмо, что по их сайтам распространяется какая-то зараза, но усё под контролем. Я поверил, но на всякий случай всё забэкапил к себе на комп. Через полчаса блог был взломан ![[:))] [:))]](https://seoslim.ru/wp-content/plugins/qipsmiles/smiles/11.png) и там появились всякие гневные арабские алахуакбары. После этого реселлер накрылся медным тазом и пропал из контактов.

и там появились всякие гневные арабские алахуакбары. После этого реселлер накрылся медным тазом и пропал из контактов.